Идея создания ситуационного центра приходит к руководителям самых разных организаций — от промышленных гигантов и энергетиков до ИТ-компаний, госструктур, логистов, ритейла и банков. Объекты критической информационной инфраструктуры (КИИ) и опасные производственные объекты (ОПО) в полной мере ощущают влияние автоматизации процессов управления. Ситуационный центр предлагает наиболее целесообразный способ обеспечить полную картину происходящего и помочь человеку принимать верные решения в сфере комплексной безопасности.

Автор: Ольга Федосеева, директор по продукту, ООО "КомплИТех"

Легко представить себе, как на предприятии категории КИИ или ОПО с территориально распределенной структурой происходит аварийная ситуация — будь то отказ оборудования, утечка опасных веществ, кибератака или попытка проникновения.

Без централизованного инструмента мониторинга и управления информация об инциденте поступает несвоевременно, фрагментарно или искаженно. Руководство не видит полной картины и вынуждено действовать наугад. Сотрудники на местах работают несогласованно, тратят время на уточнение деталей и координацию, замедляется передача данных экстренным службам и контролирующим органам.

В итоге аварийная ситуация перерастает в полноценный кризис с серьезными последствиями: производственные простои, ущерб инфраструктуре, финансовые и репутационные потери. И главное — независимо от природы инцидента, риску подвергаются люди.

Без централизованного инструмента мониторинга и управления информация об инциденте поступает несвоевременно, фрагментарно или искаженно. Руководство не видит полной картины и вынуждено действовать наугад. Сотрудники на местах работают несогласованно, тратят время на уточнение деталей и координацию, замедляется передача данных экстренным службам и контролирующим органам.

В итоге аварийная ситуация перерастает в полноценный кризис с серьезными последствиями: производственные простои, ущерб инфраструктуре, финансовые и репутационные потери. И главное — независимо от природы инцидента, риску подвергаются люди.

Комплексная безопасность в контексте объектов КИИ и ОПО выходит за рамки антикриминала/антитеррора и распространяется на всё, что может поставить жизнь людей под угрозу, нарушить или остановить деятельность предприятия.

Классическая специфика КИИ и ОПО

Объекты КИИ и ОПО обладают рядом классических особенностей, усложняющих их эксплуатацию и повышающих требования к безопасности. Это, как правило, предприятия с обширной территорией, протяженным периметром и географически распределенной структурой, что затрудняет оперативный контроль. Дополнительная специфика включает в себя режимный доступ, наличие опасного производства и присутствие сотен сотрудников, что требует немедленно выявлять и локализовать угрозы.

Обстановку усугубляет наличие разнородных и разрозненных информационных систем ("зоопарк" оборудования и клиентского программного обеспечения (ПО), отсутствие централизованного мониторинга инфраструктуры и высокая зависимость от человеческого фактора при ручном управлении и документировании инцидентов.

Для обеспечения комплексной безопасности объектов КИИ и ОПО необходимо постоянное взаимодействие между службами — ИТ, безопасности, эксплуатации, промышленной безопасности, аварийными и ГБР. Без единой среды координации возрастает риск ошибок, задержек в реагировании и несогласованных действий.

Обстановку усугубляет наличие разнородных и разрозненных информационных систем ("зоопарк" оборудования и клиентского программного обеспечения (ПО), отсутствие централизованного мониторинга инфраструктуры и высокая зависимость от человеческого фактора при ручном управлении и документировании инцидентов.

Для обеспечения комплексной безопасности объектов КИИ и ОПО необходимо постоянное взаимодействие между службами — ИТ, безопасности, эксплуатации, промышленной безопасности, аварийными и ГБР. Без единой среды координации возрастает риск ошибок, задержек в реагировании и несогласованных действий.

Дополнительные значимые обстоятельства 2025+

В последние годы объекты КИИ и ОПО сталкиваются с новыми вызовами, которые повышают сложность управления безопасностью и требуют применения более продвинутых технологий.

1. Рост числа и масштаба угроз

Количество и разнообразие рисков растет. Векторы атак расширяются — от киберинцидентов до физических угроз, включая диверсии, атаки БПЛА и техногенные аварии.

В 2023 году в России было зафиксировано свыше 65 тысяч кибератак на объекты КИИ, по информации от вице-премьера РФ Дмитрия Чернышенко (источник). По данным Ростехнадзора (источник), за 9 месяцев 2024 года на поднадзорных ОПО было зарегистрировано 60 аварий — на 7,7% меньше, чем за аналогичный период 2023 года (65 аварий). При этом количество выявленных нарушений в сфере промышленной безопасности выросло на 15,7%. Рост аварийности произошел на объектах нефтехимии, нефтепереработки, добычи полезных ископаемых, а также там, где используется оборудование под давлением и взрывчатые материалы (+13 аварий).

В 2023 году в России было зафиксировано свыше 65 тысяч кибератак на объекты КИИ, по информации от вице-премьера РФ Дмитрия Чернышенко (источник). По данным Ростехнадзора (источник), за 9 месяцев 2024 года на поднадзорных ОПО было зарегистрировано 60 аварий — на 7,7% меньше, чем за аналогичный период 2023 года (65 аварий). При этом количество выявленных нарушений в сфере промышленной безопасности выросло на 15,7%. Рост аварийности произошел на объектах нефтехимии, нефтепереработки, добычи полезных ископаемых, а также там, где используется оборудование под давлением и взрывчатые материалы (+13 аварий).

2. Сложность управления

Угрозы не просто множатся — они накладываются друг на друга, требуя мгновенной реакции и слаженной работы нескольких служб. Физическая защита, кибербезопасность и контроль техногенных рисков тесно переплетены. Кибератака может спровоцировать техногенную аварию, а диверсия с БПЛА — сопровождаться цифровым взломом. Все это требует пересмотра подходов к мониторингу и реагированию: нужен междисциплинарный анализ данных и единый центр принятия решений.

3. Источники данных

Информатизация объектов КИИ и ОПО сопровождается стремительным ростом количества цифровых решений и сервисов. Системы управления технологическими процессами, мониторинга промышленной безопасности, телеметрия, видеонаблюдение, СКУД, сетевая инфраструктура — все это генерирует огромные объемы данных. Новые источники добавляются и за счет модернизации уже работающих решений.

Анализировать поток разнородных данных вручную невозможно. При этом аналитика важна множеству подразделений — от эксплуатации, ИТ и физической безопасности до промышленной безопасности и бизнеса. Каждое подразделение использует данные по-своему: для оценки угроз, выявления инцидентов, реагирования, контроля инфраструктуры, оптимизации процессов, планирования инвестиций. Без автоматизированной и централизованной обработки информация остается фрагментарной, несогласованной и быстро теряет актуальность.

Анализировать поток разнородных данных вручную невозможно. При этом аналитика важна множеству подразделений — от эксплуатации, ИТ и физической безопасности до промышленной безопасности и бизнеса. Каждое подразделение использует данные по-своему: для оценки угроз, выявления инцидентов, реагирования, контроля инфраструктуры, оптимизации процессов, планирования инвестиций. Без автоматизированной и централизованной обработки информация остается фрагментарной, несогласованной и быстро теряет актуальность.

4. Цена ошибки

Чем больше угроз и чем сложнее они становятся, тем выше цена ошибки. Запоздалые или неверные решения могут обернуться каскадными сбоями, финансовыми потерями, риском для жизни и экологическими последствиями. А так как системы все больше завязаны друг на друга, сбой на одном участке может потянуть за собой сразу несколько критически важных процессов.

Ужесточаются требования регуляторов. Ошибки в управлении безопасностью приводят к штрафам, судебным разбирательствам и репутационным потерям.

Ужесточаются требования регуляторов. Ошибки в управлении безопасностью приводят к штрафам, судебным разбирательствам и репутационным потерям.

Запрет на использование иностранного ПО: С 1 января 2025 года, согласно указам Президента РФ № 166 и № 250, субъектам КИИ запрещено использовать иностранное программное обеспечение и средства защиты информации на значимых объектах. Это подчеркивает курс на импортозамещение и технологическую независимость.

Оценка защищенности объектов КИИ: 2 мая 2024 года ФСТЭК России утвердил методику оценки состояния защиты информации на значимых объектах КИИ. Хотя методика носит рекомендательный характер, ожидается, что в 2025 г. проведение таких оценок станет обязательным для субъектов КИИ.

Антитеррористическая защищенность промышленности: Постановление № 258 от 1 марта 2024 года усиливает требования к антитеррористической защищенности объектов промышленности, связанных с деятельностью Минпромторга России. Вводится форма паспорта безопасности. Предприятия обязаны привести свою систему безопасности в соответствие с требованиями до 1 сентября 2025 года.

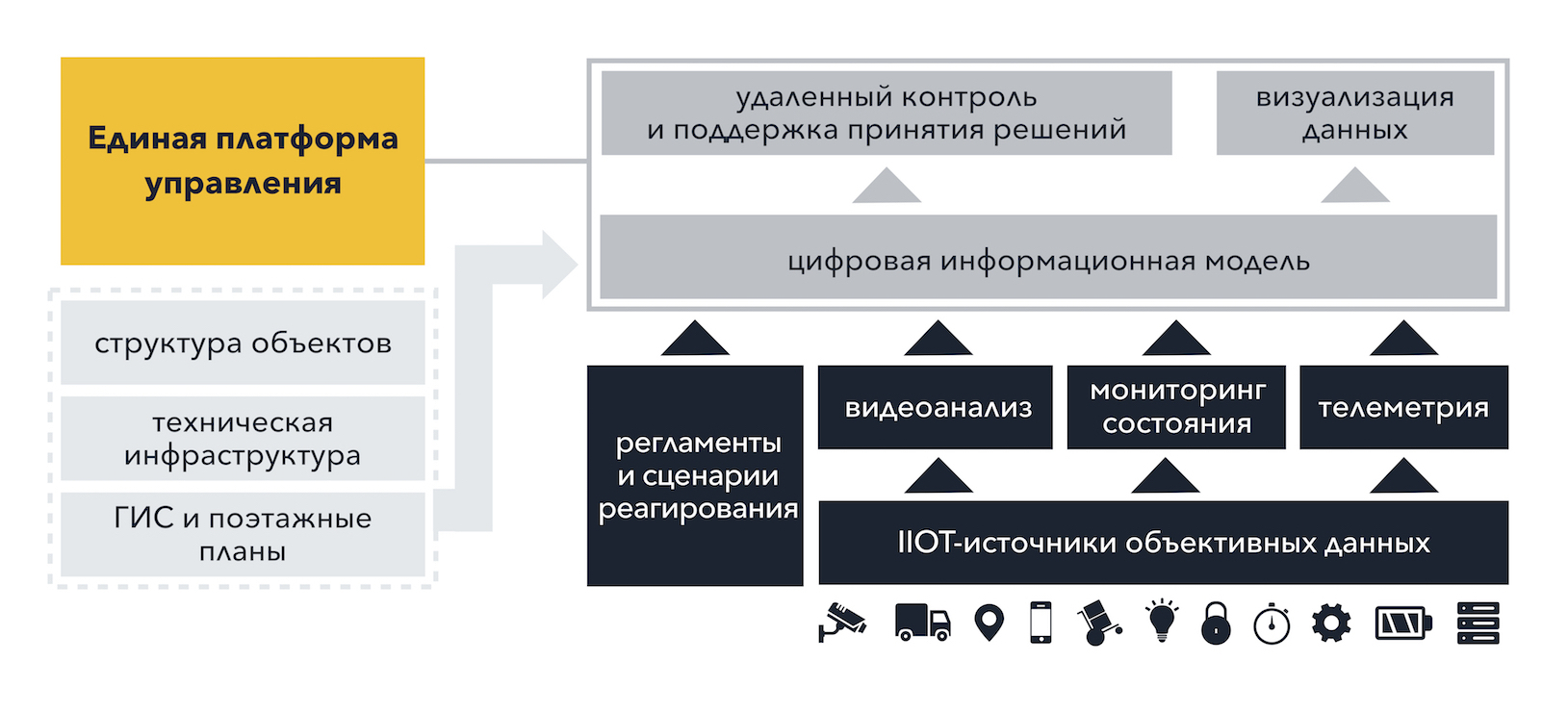

Чем больше угроз, данных и требований со стороны регуляторов — тем очевиднее потребность в системе ситуационной осведомленности и поддержки принятия решений (СППР). Самым понятным и эффективным способом реализовать СППР в сфере комплексной безопасности — построить ситуационный центр на базе современных технологий (рис. 1).

Реализация СППР в ситуационном центре

Ситуационный центр создается, чтобы помогать принимать управленческие решения в условиях постоянно усложняющихся задач, дефицита времени и лавинообразного роста данных. Он позволяет координировать действия служб и быстро реагировать на нестандартные ситуации.

В основе ситуационного центра лежит data-driven подход: решения принимаются не на интуиции, а на основе достоверных фактов и объективной картины происходящего. За этим стоит применение ряда передовых технологий, заложенным в программную платформу управления верхнего уровня класса PSIM.

В основе ситуационного центра лежит data-driven подход: решения принимаются не на интуиции, а на основе достоверных фактов и объективной картины происходящего. За этим стоит применение ряда передовых технологий, заложенным в программную платформу управления верхнего уровня класса PSIM.

- Сбор и отображение данных о состоянии технической инфраструктуры — информация поступает от серверов управления различных систем.

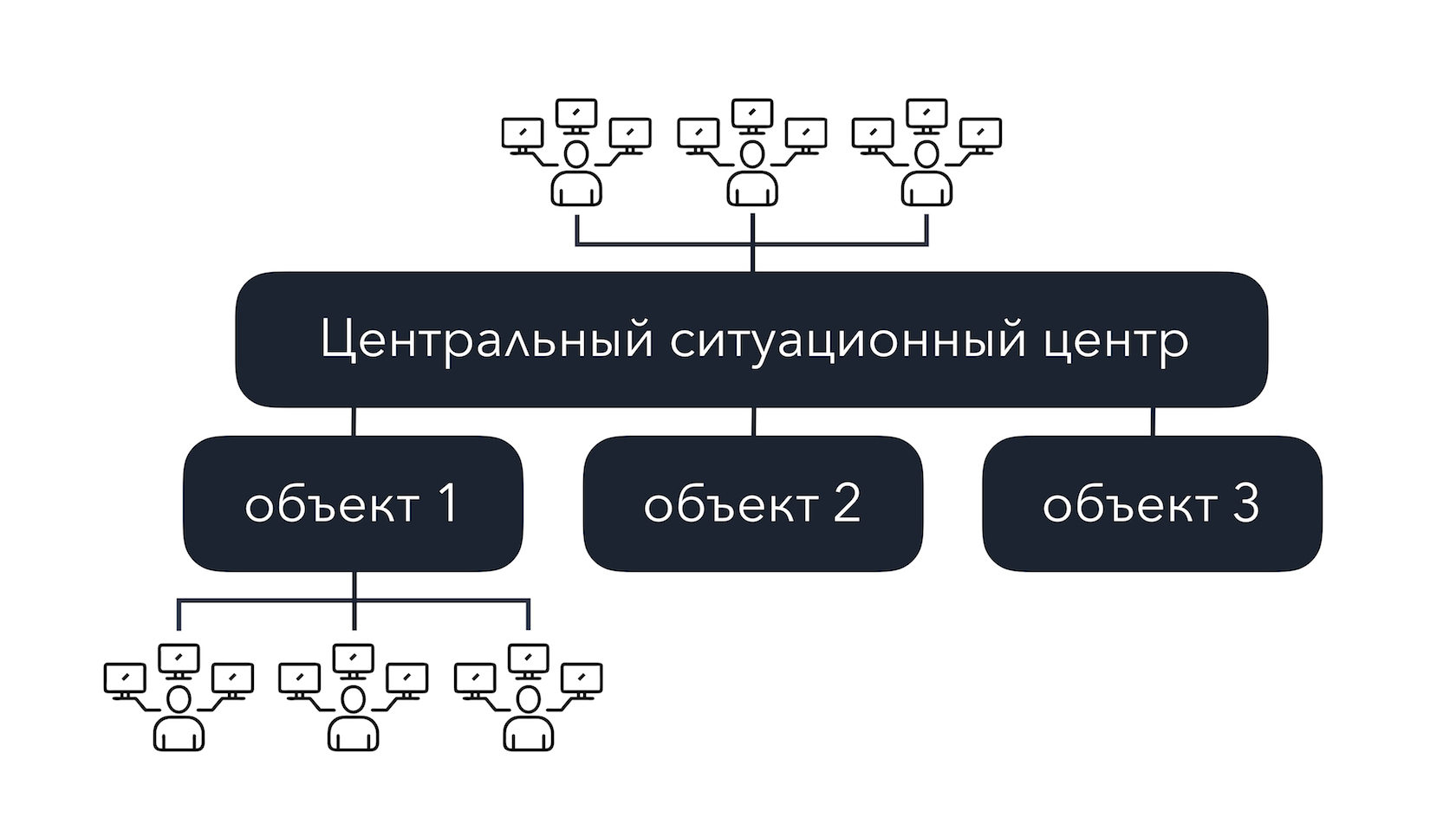

- Интеграция разрозненных систем (системы безопасности, охраны периметра, контроля технологических процессов, инженерные системы и др.) — в единый интерфейс мониторинга и управления. Поддерживается как горизонтальная, так и вертикальная интеграция (рис. 2).

- Логирование действий операторов ситуационного центра и системных событий — обеспечивает аудит, расследование инцидентов, предотвращение сговоров и оценку эффективности.

- Автоматизация обработки инцидентов по единым регламентам и сценариям — минимизирует влияние человеческого фактора и радикально ускоряет реагирование.

- Визуализация объектов, сотрудников, оборудования и событий на карте и поэтажных планах — для точного анализа обстановки.

- Автоматизация документирования процессов управления и отчетности — снижает нагрузку на персонал, упрощает аудит и снижает риск ошибок.

Варианты реализации ситуационного центра

Ситуационный центр можно реализовать по-разному — все зависит от задач предприятия и условий, в которых он будет работать.

1. Объектовый ситуационный центр

Это локальное решение, когда оконечное оборудование, серверы объектовых систем, управляющий сервер и рабочие места операторов находятся на одном объекте.

Наибольшая целесообразность:

Условия применения:

Преимущества:

Ограничения:

- на отдельно стоящих предприятиях (завод, ТЭЦ, НПЗ);

- на объектах, где критичны автономное управление и защита данных.

Условия применения:

- ограниченное число систем, которые интегрируются локально;

- достаточно ресурсов для локальной обработки и хранения данных;

- штат операторов для управления ситуационным центром на месте.

Преимущества:

- полная независимость от внешних сетей и сервисов;

- минимальные задержки при обработке данных и реагировании;

- высокий уровень информационной безопасности;

- простая схема отказоустойчивости;

- быстрое развертывание.

Ограничения:

- не подходит для распределенных структур — нет общего центра управления;

- сложно организовать эффективный обмен данными с другими объектами;

- трудно масштабировать — при росте объекта архитектуру системы придется менять.

2. Централизованный ситуационный центр

Все локальные объекты подключаются к единому центру, где происходит управление событиями и анализ данных в масштабах всей структуры.

Наибольшая целесообразность:

Условия применения:

Преимущества:

Ограничения:

- на предприятиях с распределенной географией — энергетика, нефтегаз, транспорт, банки, торговые сети;

- при необходимости централизованного управления, а также сквозного мониторинга и анализа данных по всем объектам;

- при наличии надежных каналов связи.

Условия применения:

- все объекты имеют стабильное подключение к центральному серверу;

- достаточная пропускная способность сети для работы с видеопотоками и другими данными.

Преимущества:

- единая точка мониторинга и управления всеми объектами;

- масштабируемость — новые объекты добавляются без перестройки системы;

- консолидация всех данных для сквозной аналитики;

- меньше затрат на аппаратные средства на местах;

- проще схема резервирования (отказоустойчивого кластера);

- быстрое развертывание.

Ограничения:

- зависимость от каналов связи с удаленными объектами;

- возможны задержки при сбоях в сети.

3. Гибридная схема

Часть объектов подключена напрямую к центральному серверу, другая — через региональные узлы, которые управляют локальными объектами и обмениваются данными с центром.

Наибольшая целесообразность:

Условия применения:

Преимущества:

Ограничения:

- на крупных предприятиях с филиалами (ТРК, энергетика, промышленные холдинги);

- при необходимости баланса между локальной автономностью и централизованным управлением;

- при неоднородной инфраструктуре — когда объекты сильно различаются по задачам и формату эксплуатации.

Условия применения:

- структура делится на регионы или группы объектов;

- обеспечены стабильные каналы связи между регионами и центром;

- часть объектов может работать автономно через региональные серверы.

Преимущества:

- гибкое управление на разных уровнях;

- снижение нагрузки на сеть благодаря распределению по уровням;

- выше отказоустойчивость — при обрыве связи объект управляется локальным или региональным серверами;

- можно сэкономить — не устанавливать управляющие серверы на каждом объекте.

Ограничения:

- зависимость от региональных серверов — в случае потери связи с центральным сервером при отсутствии локального управления или резервирования.

Техническое ядро ситуационного центра

Эффективность ситуационного центра определяется тем, насколько грамотно спроектировано его техническое ядро. Оно должно обеспечивать не только производительность и отказоустойчивость, но и масштабируемость, управляемость и интеграцию с внешними системами. Ядром ситуационного центра является PSIM-платформа, включающая в себя ряд ключевых компонентов.

1) Инфраструктура сбора, обработки и передачи данных — собирает данные от разнородных источников в единый интерфейс мониторинга и управления. Обеспечивает многоуровневый контроль за комплексной системой безопасности и другими информационными системами.

2) Технологии цифрового двойника — визуализация инфраструктуры, событий и процессов предприятия с возможностью моделировать и прогнозировать развитие ситуации.

3) Система управления реагированием на инциденты — автоматизированный механизм обработки событий по заданным регламентам и сценариям с использованием СППР, что ускоряет реагирование и снижает влияние человеческого фактора.

4) Инструменты визуализации данных — видеостены, геоинформационные сервисы и другие графические интерфейсы, которые позволяют наглядно отобразить комплексные данные.

5) Автоматизированные рабочие места (АРМ) — интерфейсы операторов с ролевым управлением доступом для безопасной и удобной работы с системой.

6) Средства интеграции с внешними системами — механизмы взаимодействия с пультами централизованного наблюдения (ПЦН), группами быстрого реагирования (ГБР) и другими сервисами.

1) Инфраструктура сбора, обработки и передачи данных — собирает данные от разнородных источников в единый интерфейс мониторинга и управления. Обеспечивает многоуровневый контроль за комплексной системой безопасности и другими информационными системами.

2) Технологии цифрового двойника — визуализация инфраструктуры, событий и процессов предприятия с возможностью моделировать и прогнозировать развитие ситуации.

3) Система управления реагированием на инциденты — автоматизированный механизм обработки событий по заданным регламентам и сценариям с использованием СППР, что ускоряет реагирование и снижает влияние человеческого фактора.

4) Инструменты визуализации данных — видеостены, геоинформационные сервисы и другие графические интерфейсы, которые позволяют наглядно отобразить комплексные данные.

5) Автоматизированные рабочие места (АРМ) — интерфейсы операторов с ролевым управлением доступом для безопасной и удобной работы с системой.

6) Средства интеграции с внешними системами — механизмы взаимодействия с пультами централизованного наблюдения (ПЦН), группами быстрого реагирования (ГБР) и другими сервисами.

Результат создания ситуационного центра

На уровне объекта. Создание ситуационного центра на уровне объекта заметно улучшает качество управления безопасностью. Реакция на инциденты становится быстрее и точнее, работа операторов и служб — более слаженной, а выполнение регламентов — гарантированным.

Это достигается за счет:

На уровне группы объектов. Если ситуационный центр охватывает сразу несколько объектов, главное, что он дает, — это полная, сквозная картина происходящего. Руководители и топ-менеджмент получают точные ответы на вопросы: что происходит, где и почему.

Кроме глобальной осведомленности ситуационный центр, объединяющий группу объектов, обеспечивает:

Создание ситуационного центра неизбежно изменит устоявшуюся идеологию работы предприятия и сотрудников. Любая новая привычка, особенно связанная с рутиной, дается с трудом. Появятся недовольные. Но пройдет время, и большинство не вспомнит, как было раньше.

Это достигается за счет:

- объединения всех подсистем в единую эшелонированную систему защиты;

- управления всем через единый интерфейс;

- согласованного взаимодействия между эшелонами защиты;

- непрерывного мониторинга состояния оборудования и подсистем;

- автоматического логирования событий системы и действий операторов.

На уровне группы объектов. Если ситуационный центр охватывает сразу несколько объектов, главное, что он дает, — это полная, сквозная картина происходящего. Руководители и топ-менеджмент получают точные ответы на вопросы: что происходит, где и почему.

Кроме глобальной осведомленности ситуационный центр, объединяющий группу объектов, обеспечивает:

- аналитику инцидентов — помогает выявлять закономерности и строить модели угроз;

- оптимизацию ресурсов — на основе загрузки, перераспределения и планов развития;

- управление политиками безопасности — за счет централизованного обновления регламентов и автоматизации сценариев реагирования;

- аудит по всем объектам — с формированием сквозных отчетов;

- оценку эффективности — как отдельных операторов, так и подразделений в целом.

Создание ситуационного центра неизбежно изменит устоявшуюся идеологию работы предприятия и сотрудников. Любая новая привычка, особенно связанная с рутиной, дается с трудом. Появятся недовольные. Но пройдет время, и большинство не вспомнит, как было раньше.

Перепечатка, воспроизведение, распространение или цитирование данного материала (полностью или частично) без предварительного письменного разрешения правообладателя запрещены.